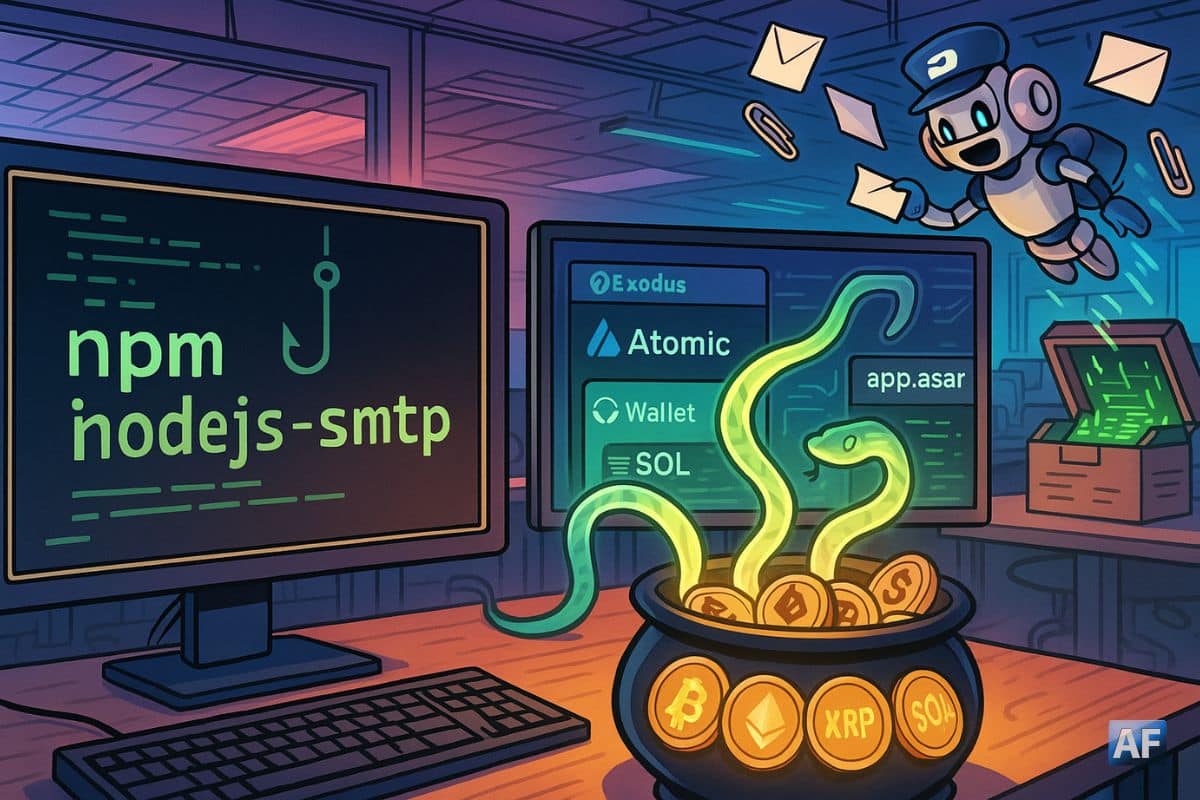

Un paquet npm malveillant se faisait passer pour Nodemailer afin d’infiltrer des applications desktop sous Windows. L’objectif final : détourner des transferts crypto depuis Atomic Wallet et Exodus, via une attaque de chaîne d’approvisionnement sophistiquée.

Comment l’attaque fonctionnait

Baptisé « nodejs-smtp », le paquet usurpait l’identité de Nodemailer en copiant slogan, styles et README pour convaincre les développeurs. Selon l’enquête, il totalisait quelques centaines de téléchargements depuis avril 2025, avant d’être retiré du registre. Ainsi, la distribution est restée discrète mais ciblée.

À l’import, le code malveillant profitait d’outils Electron pour décompresser l’archive app.asard’Atomic/Exodus, remplacer un bundle vendeur par une charge vérolée, puis recompresser et effacer ses traces.

En effet, cette approche permettait de persister sur la machine et d’agir comme un « clipper » qui remplaçait l’adresse de destination par une adresse contrôlée par l’attaquant. Les transferts BTC, ETH, USDT (incluant TRX USDT), XRP et SOL étaient concernés.

Pour brouiller les pistes, nodejs-smtp gardait une fonctionnalité mailer opérationnelle, interface « drop-in » compatible Nodemailer. Cependant, ce camouflage réduisait la suspicion lors des tests applicatifs, ce qui augmentait le risque d’intégration en production.

Pourquoi le ciblage des wallets est critique

Les transactions sur Bitcoin et autres grandes capitalisations représentent des montants élevés et des flux constants ; des outils listant les cours comme CoinMarketCap montrent la place centrale de BTC dans la liquidité crypto, ce qui rend le détournement d’adresse particulièrement lucratif pour les attaquants.

Par ailleurs, ce cas s’inscrit dans une série d’attaques npm où des packages d’apparence légitime sabotent des projets locaux pour dévier des fonds. Un billet de Socket.dev détaille comment l’imposteur de Nodemailer « draine » les wallets au moment opportun, illustrant une tendance inquiétante sur les écosystèmes open source.

🚨 A fake npm package just hijacked crypto wallets.

“nodejs-smtp” disguised itself as the legit nodemailer library—while secretly injecting code into Atomic & Exodus apps to steal BTC, ETH, USDT, XRP, and SOL.

Full story → https://t.co/t9qZxAH583

— The Hacker News (@TheHackersNews) September 2, 2025

Les bons réflexes pour développeurs et utilisateurs

D’un côté, les équipes dev doivent bloquer l’exécution à l’install (postinstall), épingler les versions et auditer chaque dépendance ajoutée. Ainsi, la mise en place d’analyses statiques et d’outils dédiés à la détection de comportements anormaux réduit fortement l’attaque de surface. Dès lors, évitez les paquets peu téléchargés ou nouvellement publiés qui « copient » des librairies populaires.

De l’autre, les utilisateurs doivent vérifier minutieusement les adresses avant signature, et préférer une copie depuis un carnet d’adresses vérifié. Notre décryptage Alerte crypto – 1,6 M $ volés cette semaine par “address poisoning” détaille les pièges visuels et explique comment s’en prémunir dans la pratique. Toutefois, rappelez-vous qu’un simple copier-coller depuis l’historique demeure à haut risque.

À surveiller dans les prochains jours

Le retrait du paquet ne supprime pas le risque pour les environnements déjà compromis. Concrètement, un audit des postes Windows de build et de signature d’apps Electron s’impose, avec réinstallation propre des wallets impactés et revues d’intégrité (app.asar).

Enfin, gardez un œil sur les campagnes similaires déjà observées ce printemps, dont un package « pdf-to-office » qui modifiait les apps de la même manière.