L’informatique quantique quitte petit-à-petit la science-fiction. La sécurité des blockchains doit désormais intégrer ce risque, sans pour autant sombrer dans la panique. La question clé qui se dessine à l’horizon est la suivante : comment migrer proprement vers des primitives résistantes au quantique ?

Pourquoi l’informatique quantique menace les blockchains

Les choses bougent à la fois vite et lentement, mais les dernières innovations ont de quoi inquiéter. En effet, les algorithmes de Shor et Grover redessinent la carte des risques. Shor casse RSA et l’ECC, qui sont les piliers des signatures pour Bitcoin et Ethereum. De son côté, Grover booste l’avancée des recherches dans le secteur des clés, ce qui peut peser lourdement sur les fonctions de hachage.

La menace est donc double pour les utilisateurs. Les clés publiques déjà exposées deviennent alors des cibles du “harvest-now, decrypt-later”. Face à ces risques, les schémas de consensus et d’engagement (BLS, KZG) devront évoluer pour rester sûrs.

Mais rappelons tout de même que le calendrier reste incertain. Et s’il n’y a pas de “bouton rouge” dans l’immédiat, on doit y voir une fenêtre d’action à exploiter. La préparation passe donc par l’inventaire cryptographique et la crypto-agilité.

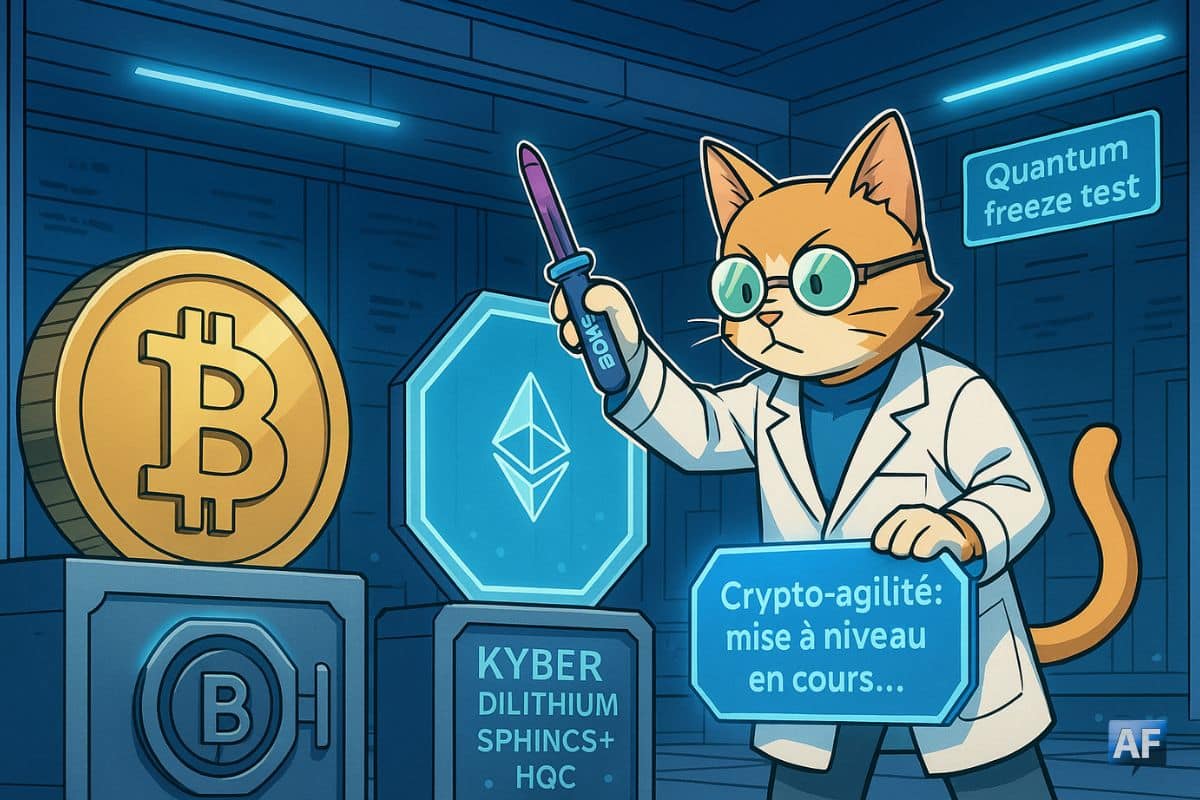

En effet, le cadre technique progresse vite. Concrètement, le NIST (National Institute of Standards and Technology) a normalisé ML-KEM (ex-Kyber) pour l’échange de clés, ainsi que deux schémas de signature : ML-DSA (ex-Dilithium) et SLH-DSA (SPHINCS+).

Côté résilience, le NIST garde aussi HQC, fondée sur des codes correcteurs d’erreurs, en solution de secours, afin de diversifier les bases mathématiques face aux risques futurs. On peut donc garder espoir : l’écosystème dispose désormais d’options post-quantiques crédibles.

Account abstraction is only half-done

The end goal is non-ECDSA accounts (multisigs, key changes, quantum-resistant, privacy protocols (!!)) being true first class citizens

A lot of good work recently on aggressively simplifying 7701 to make this happenhttps://t.co/j66geDAoC8

— vitalik.eth (@VitalikButerin) April 27, 2025

Le plan de migration : normes NIST, Ethereum, Bitcoin

Du côté des primitives, la voie est claire : il faut remplacer ECDSA/BLS par des signatures post-quantiques, et sécuriser l’échange de clés via KEM PQC. Cela aura bien sûr un coût technique (tailles de clés et de signatures plus volumineuses) qui se répercutera probablement sur les frais.

De son côté, Ethereum avance par étapes. L’objectif est de mettre en place des comptes non-ECDSA grâce à l’account abstraction. À terme, des schémas “hash-based” sont prévus pour remplacer KZG, et ainsi préserver la résistance au quantique dans les engagements et les preuves d’écriture.

Bitcoin aussi discute sa feuille de route. Ainsi, les nouvelles adresses et BIP dédiés pourraient être amenés à introduire des signatures PQC sans rompre avec l’écosystème existant. La priorité sera de limiter l’exposition des UTXO (sorties de transaction non dépensées) dont la clé publique est déjà visible on-chain.

Pour comprendre tous les enjeux côté Bitcoin, notre analyse récente détaille les vecteurs de risque. Vous y retrouverez nos explications sur la vulnérabilité ECDSA et l’exposition des clés publiques.

NIST has chosen a new algorithm for post-quantum encryption. Called HQC, it will serve as a backup for ML-KEM — the primary choice for general encryption, which safeguards internet traffic and stored data. NIST plans to issue a draft standard using HQC.https://t.co/Im6TwCSpOm pic.twitter.com/OR0GRLjWUd

— National Institute of Standards and Technology (@NIST) March 11, 2025

Les perspectives à garder en tête

Le cap est clair : les investisseurs doivent raisonner avec une mentalité “crypto-agile” à l’esprit. Cela passe notamment par exiger des roadmaps PQC chez les wallets, exchanges et L2, et surveiller les migrations progressives. De même, les solutions hybrides (PQC + classique) réduisent les frictions pour les utilisateurs.

Quant aux fluctuations de BTC, celles-ci n’indiquent pas, à elles seules, un risque quantique immédiat. Le vrai signal viendra plutôt des implémentations clients et des audits cryptographiques. C’est bien là que se jouera la résilience à long terme face à l’émergence du quantique.

On doit aussi mentionner le besoin de drill tests à l’échelle du réseau. Par exemple, en simulant un “quantum freeze” : gel des dépenses vulnérables, clés de secours, et réémission via schémas PQC. Le but d’une telle opération est de prouver qu’une bascule coordonnée est réalisable.

En résumé, la menace est donc sérieuse mais gérable. La migration PQC est un chantier d’ingénierie, certes considérable, mais pas un arrêt de mort pour les chaînes majeures. Last but not least, comme dans tout secteur d’innovation, les premiers à livrer des déploiements stables gagneront un avantage de confiance.

Sources

Sur le même sujet