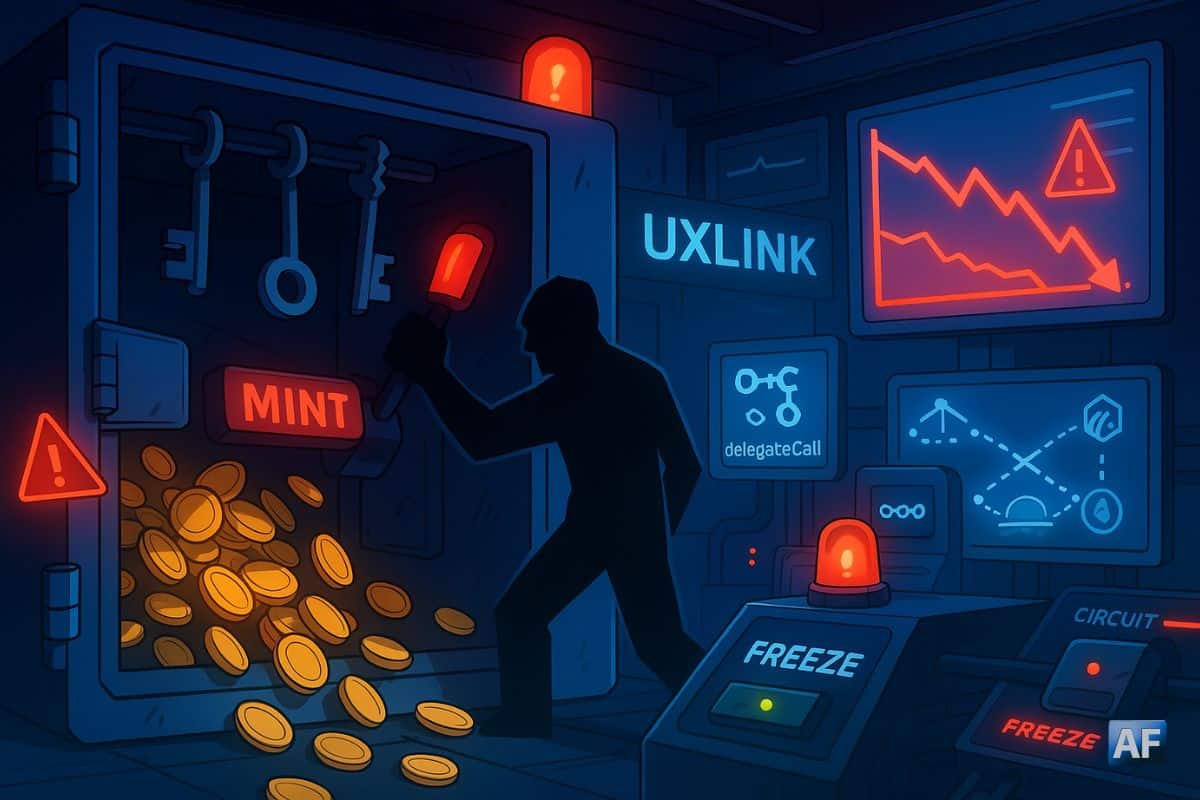

Un grave incident a frappé UXLINK ce 23 septembre : des attaquants ont pris le contrôle du multisig et obtenu les droits de “mint”. En conséquence, la confiance vacille : comment restaurer l’intégrité de l’offre et protéger les utilisateurs ?

Que s’est-il passé ?

Selon les premières analyses, un appel “delegateCall” a permis de retirer des rôles admin, puis d’ajouter un nouveau propriétaire. Ensuite, des transferts ont eu lieu vers des CEX et DEX, pour un préjudice initial estimé à 11,3 M$.

Les flux en question incluent USDT, USDC, WBTC et ETH, suivis d’opérations de swap et de bridge entre Ethereum et Arbitrum. Plus grave encore, les droits d’émission (mint) de tokens ont aussi été usurpés, ce qui a mené à l’émission de centaines de millions, voire plusieurs milliards de tokens.

Face à l’urgence, des plateformes ont gelé une partie des fonds et/ou publié des avertissements déconseillant toute interaction avec le token. Des échanges asiatiques ont aussi placé UXLINK sous surveillance, le temps d’y voir plus clair.

🚨ALERT🚨Our system has detected $11.3M in suspicious transactions involving @UXLINKofficial

An ETH address executed a delegateCall, removed the admin role, and called "addOwnerWithThreshold" before transferring $4M $USDT, $500K $USDC, 3.7 $WBTC, and 25 $ETH.

All USDC/USDT were… pic.twitter.com/fkHwygOHkD— 🚨 Cyvers Alerts 🚨 (@CyversAlerts) September 22, 2025

Quelles conséquences pour UXLINK et ses utilisateurs ?

Le marché a réagi brutalement : le cours d’UXLINK a décroché de 70 % à 77 % en quelques heures. De même, la volatilité reste extrême et les volumes explosent, un signe supplémentaire de l’incertitude sur l’offre en circulation et la liquidité.

Pour répondre à cette crise, l’équipe envisage un “token swap” dans le but d’assainir l’offre et de neutraliser les émissions non autorisées. En parallèle, elle multiplie les contacts avec les CEX/DEX et les firmes de sécurité, avec pour objectif d’identifier les vecteurs et d’éviter une contamination de l’écosystème.

À ce stade, la communication officielle du projet indique ne voir aucun indice d’attaques ciblant les portefeuilles des utilisateurs. Toutefois, face aux risques de slippage, d’achats involontaires de tokens frauduleux et de MEV, on ne peut que trop conseiller la prudence et même la suspension de toute interactions on-chain avec le token.

Sécurité multisig : les leçons à tirer

Cette affaire est l’occasion de rappeler une évidence : un multisig n’est pas un bouclier absolu, surtout s’il est mal gouverné. En effet, les rôles et seuils doivent être limités, tracés et soumis à des validations “clear signing”, accompagnés d’alertes en temps réel et de coupe-circuits opérationnels.

Dans un contexte de menaces accrues, les équipes doivent s’efforcer de durcir leurs procédures et multiplier les audits de sécurité. En effet, les piratages se multiplient : notre dossier Hackers en série : plus de 2,4 Mds $ volés depuis janvier montre l’ampleur des pertes et les patterns d’attaque récurrents à surveiller.